Clica lá, clica aqui, abre o internet explorer, ele não fecha, trava o computador… CARA%#%##@@$!!!!

10 Truques para o sistema operacional Windows

Antes de tudo, caso alguém não saiba, a tecla Windows é essa →

#1 – Tá com um monte de coisa aberta? Cansei de Janelas!

Windows + D (para ver o ‘Desktop’ imediatamente).

#2 – Preciso sair da mesa correndo mas ninguém pode ver minhas coisas, e agora?

Windows + L (para trancar o computador).

#3 – Perco uma vida toda vez que vou procurar o “Meu Computador”.

Windows + E (abre o ‘Meu Computador’ na hora).

#4 – Essa é boa: Preciso abrir o Executar!

Windows + R

Ok, mas pra que diabo eu quero o executar?

Com o executar você pode digitar um comando específico para executar determinadas ações, como abrir algum recurso do Windows. Por exemplo:

- Calc – Calculadora

- CMD – Prompt de Comando (pra nerd)

- MSCONFIG – Gerenciador de inicialização do Windows (mais nerd ainda)

- Notepad – Bloco de Notas (isso é mais do que útil)

- Mspaint – Abre o Paint (pra fazer “arte”)

Continuando ao que realmente interessa…

#5 – Quero colocar uma janelinha aberta totalmente para o lado.

Windows + direcional esquerdo (para ir para a esquerda) ou direcional direito (claro, para ir para a direita) – (o que estiver aberto vai para a esquerda ou direita, saindo da frente da tela).

#6 – E para maximizar ou minimizar a janela atual?

Windows + direcional para cima ou direcional para baixo (aumenta ou diminui na tela, o que estiver aberto).

#7 – Quero ver as propriedades do meu sistema.

Windows + Pause Break (ou apenas Pause em alguns teclados) – (função nerd, mas é sempre bom saber como é seu computador, caso precise, por exemplo, levar para assistência técnica).

#8 – Quero apenas deixar tudo transparente para eu ver meu papel de parede.

Windows + Barra de espaço (essa mereceu um print!)

#9 – Preciso abrir o gerenciador de tarefas mas o CRTL + ALT + DEL não me ajuda!

CTRL + SHIFT + ESC (“Pane no sistema alguém me desconfigurou. Aonde estão meus olhos de robô?” – pronto, tá aí)

#10 – Quero ver o menu iniciar mas, o botão Windows não funciona.

CTRL + ESC (para acessar o ‘Iniciar’).

#Extra – Abra rapidamente os ícones da barrinha do menu iniciar sem o mouse.

Legal, agora vamos melhorar um pouco mais as coisas…

12 Truques Para Chrome, Firefox e Internet Explorer

Veja alguns atalhos mágicos que tornarão sua navegação ainda mais agradável!

#1 – Quero trocar de Abas sem usar o mouse!

CTRL + 1 a 8 (cada número é uma aba, da esquerda para a direita).

#2 – Quero apenas ir para a próxima aba (da direita), sem ter que contar a ordem.

CTRL + TAB (abre a página a direita da que estava visualizando).

#3 – Quero voltar para a aba anterior (da esquerda).

CTRL + SHIFT + TAB (volta para a página a esquerda da que estava visualizando).

#4 – E para fechar a aba?

CTRL + F4 ou CTRL + W (tchau pornografia).

#5 – Quero abrir uma nova aba.

CTRL + T (oi pornografia).

#6 – Puta Merda! Fechei a aba errada.

CTRL + SHIFT + T (abre a pornografia pagina que você fechou rapidamente porque chegou alguém sem querer).

#7 – Fechar o navegador todo!

ALT + F4 (atalho clássico, vale pra fechar tudo no Windows).

#8 – Quero ver o histórico.

CTRL + H (para apagar “aqueles” sites rever alguma página que entrei).

#9 – Quero apagar tudo, sem olhar nada mesmo!

CTRL + SHIFT + DEL (você tem certeza disso? Vale para tudo no Windows)

#10 – Quero ver os downloads que fiz.

CTRL + J (sim, “garotas tchecas no banho” está ali).

#11 – Quero ver o código fonte da página.

CTRL + U (coisa nerd… próximo!)

#12 – Abrir várias abas rapidamente.

Clicar com o Scroll do mouse sobre os links (a rodinha do mouse) – (aquele momento quando você precisa pesquisar algo e ficava clicando em diversos links com o botão direito e depois ‘abrir nova aba’).

Clicar com o Scroll do mouse sobre os links (a rodinha do mouse) – (aquele momento quando você precisa pesquisar algo e ficava clicando em diversos links com o botão direito e depois ‘abrir nova aba’).

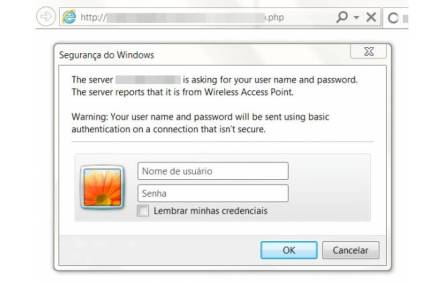

O script do site passa a tentar adivinhar a senha do roteador, testando diferentes combinações que apontam para o painel de controle do dispositivo de rede. Cada roteiro inclui comandos que podem alterar os servidores de DNS primário e secundário. Na prática, o processo pode causar problemas para quem não estiver utilizando as credenciais padrão, solicitando a entrada manual delas e roubando informações do usuário.

O script do site passa a tentar adivinhar a senha do roteador, testando diferentes combinações que apontam para o painel de controle do dispositivo de rede. Cada roteiro inclui comandos que podem alterar os servidores de DNS primário e secundário. Na prática, o processo pode causar problemas para quem não estiver utilizando as credenciais padrão, solicitando a entrada manual delas e roubando informações do usuário. Como se proteger

Como se proteger

Pesquisador acredita ter descoberto um vírus que literalmente conversa com outros computadores, usando o microfone e os alto-falantes. [Imagem: Shutterstock/Unesp Ciência]

Pesquisador acredita ter descoberto um vírus que literalmente conversa com outros computadores, usando o microfone e os alto-falantes. [Imagem: Shutterstock/Unesp Ciência]

Ruiu afirma que os computadores comunicam-se sozinhos por um som de alta frequência sendo transmitido pelos alto-falantes e captado pelos microfones dos computadores próximos. [Imagem: Dragos Ruiu]

Ruiu afirma que os computadores comunicam-se sozinhos por um som de alta frequência sendo transmitido pelos alto-falantes e captado pelos microfones dos computadores próximos. [Imagem: Dragos Ruiu] (Fonte da imagem:

(Fonte da imagem:

(Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:

Desde o dia 06 de Outubro, um malware está se espalhando rapidamente por meio dos serviços de mensagens instantâneas. O worm Dorkbot, como é conhecido, surgiu na Europa e, apenas nas suas primeiras duas horas de vida, recebeu cerca de 500 mil cliques. Agora a equipe de analistas da Kaspersky descobriu uma versão latina do Dorkbot.

Desde o dia 06 de Outubro, um malware está se espalhando rapidamente por meio dos serviços de mensagens instantâneas. O worm Dorkbot, como é conhecido, surgiu na Europa e, apenas nas suas primeiras duas horas de vida, recebeu cerca de 500 mil cliques. Agora a equipe de analistas da Kaspersky descobriu uma versão latina do Dorkbot.